Was ist Cybersecurity?

Lesedauer: 7min | Autor: Lukas Dubiel| Zuletzt aktualisiert am 10.03.2023

Inhalt des Artikels

- Was bedeutet Cybersecurity?

- Welche Bereiche umfasst Cybersecurity?

- Welche Arten der Cyber-Bedrohungen gibt es?

- Angriffe auf die Vertraulichkeit

- Angriffe auf die Integrität

- Angriffe auf die Verfügbarkeit

- Malware

- Ransomware

- Spyware

- Trojaner

- DoS oder DDoS

- Phishing

- Welche Bedeutung hat Cybersecurity für Unternehmen?

- Was ist der Unterschied zwischen Cybersecurity und IT Sicherheit?

- Welche Herausforderungen birgt die Cybersicherheit?

- Worauf sollte man bei einer Cybersecurity Software achten?

Cybersecurity ist zu einem der dringendsten Themen unserer Zeit geworden. In einer Welt, in der nahezu alle Aspekte unseres Lebens von Technologie abhängen, sind Unternehmen, Regierungen und sogar Einzelpersonen einem ständigen Risiko von Cyberangriffen ausgesetzt.

Von einfachen Phishing-Versuchen bis hin zu hochentwickelten Ransomware-Attacken sind die Bedrohungen vielfältig und können verheerende Auswirkungen haben. Ein erfolgreicher Cyberangriff kann nicht nur finanzielle Schäden verursachen, sondern auch das Vertrauen der Kunden zerstören, den Ruf des Unternehmens schädigen und sogar die nationale Sicherheit gefährden.

Daher ist es von entscheidender Bedeutung, dass Organisationen und Einzelpersonen die Bedeutung von Cybersecurity verstehen und geeignete Maßnahmen ergreifen, um sich vor Cyberangriffen zu schützen.

Was bedeutet Cybersecurity?

Unter Cybersecurity versteht man alle Methoden und Technologien mit denen man Netzwerke, Computer, Mobile Endgeräte und jede Art von Daten davor schützt, gehackt zu werden. Cybersecurity ist der Oberbegriff für alle Maßnahmen, die einem Unternehmen, einer Organisation oder einem privaten Haushalt dabei helfen, sich vor Cyberattacken zu schützen.

Welche Bereiche umfasst Cybersecurity?

Cybersecurity deckt verscheidene Bereiche bzw. Unterthemen ab. Zu diesen gehören:

- Netzwerksicherheit

- Datenschutz und Datensicherheit

- Endpoint-Security

- Thread-Response

- E-Mail Security

- Cloud Security

- Identity Access Management

Cybersecurity ist ein sehr unkonkreter Oberbegriff. Die Infrastruktur in einem Unternehmen, in dem Cybersecurity Lösungen nachgefragt werden, lässt sich in drei Bereiche unterteilen. Das Netzwerk, die Cloud und zuletzt die Endpoints.

Welche Arten der Cyber-Bedrohungen gibt es?

Es gibt viele Arten von Cyber-Bedrohungen, die Geräte und Netzwerke in einer Organisation angreifen können, aber sie lassen sich im Allgemeinen in drei Kategorien einteilen: Angriffe auf die Vertraulichkeit, die Integrität und die Verfügbarkeit.

Angriffe auf die Vertraulichkeit

Diese Angriffe können darauf abzielen, persönlich identifizierbare Informationen (PII) wie die Sozialversicherungsnummer, Kontonummer oder Kreditkarteninformationen zu stehlen. Nach diesen Angriffen können Ihre Informationen verkauft oder im Dark Web gehandelt werden, damit sie von anderen gekauft und verwendet werden können.

Angriffe auf die Integrität

Diese Angriffe bestehen aus persönlicher oder unternehmerischer Sabotage und werden oft als Lecks oder Leaks bezeichnet. Cyberkriminelle verschaffen sich Zugang zu sensiblen Informationen und geben sie frei, um die Daten bloßzustellen und die Öffentlichkeit dazu zu bringen, das Vertrauen in eine Person oder ein Unternehmen zu verlieren.

Angriffe auf die Verfügbarkeit

Ziel dieser Art von Cyberangriffen ist es, Benutzern den Zugriff auf ihre eigenen Daten zu verwehren, bis sie eine Gebühr oder ein Lösegeld zahlen. In der Regel dringen Cyberkriminelle in ein Netzwerk ein, verhindern den Zugriff auf wichtige Daten und verlangen die Zahlung eines Lösegelds. Manchmal zahlen Unternehmen das Lösegeld und beheben die Cyberschwachstelle erst danach, um eine Unterbrechung der Geschäftstätigkeit zu vermeiden.

Malware

Malware bildet den Oberbegriff über verschiedene Arten von Cyberbedrohungen und heißt übersetzt einfach „schadhafte Software“. Spyware, Ransomware, Viren, Trojaner, Worms sind alles Methoden, mit denen Cyberkriminelle versuchen, Schäden auf Netzwerken und Servern von Organsationen zu verursachen. Sie alle werden unter dem Begriff Malware zusammengefasst.

Ransomware

Ransomware (eng. für „Lösegeld- oder Erpressungs-Software) steht für Schadsoftware, mit der beim erfolgreichen Eindringen in ein System oder Netzwerk, bestimmte Programme lahmgelegt und Zugriffe verhindert werden. Oft wird daraufhin versucht, ein Lösegeld in Form einer anonymen Online-Zahlung zu erpressen, um Zugänge wieder freizuschalten.

Spyware

Unter Spyware versteht man Spionage-Software, die heimlich Daten eines Nutzers sammelt, ohne die Zustimmung oder das Wissen darüber, dass diese erhoben werden. Die Daten werden im Folgenden an Dritte weiterverkauft oder für das Schalten von Werbung genutzt.

Trojaner

Bei einem Trojaner handelt es sich um ein Virus, das andere schadhafte Skripte in ein System einschleust, welche widerum Schaden anrichten sollen. Oftmals bleibt die Infektion mit einem Trojaner unbemerkt. Trojaner arbeiten in der Regel im Hintergrund und versuchen Sicherheitslücken zu schaffen oder zu Daten auszuspionieren.

DoS oder DDoS

Diese Art von Cyber-Bedrohung steht für (Distributed-) Denial of Service. Wenn eine DDoS-Attacke stattfindet, wird versucht, durch massenhaftes Leiten von Traffic auf eine Website oder ein System, dieses zu überlasten. Die Anzahl von Anfragen übersteigt die Kapazität diese Anfragen zu bearbeiten und es kommt zu Ausfall des Dienstes.

Phishing

Phishing ist eine Methode, bei der ein Köder in Form eines schadhaften Links oder Anhangs in einer Email versendet wird. Phishing-Emails landen massenhaft in den persönlichen Postfächern von Internet-Usern. Durch Anklicken des „Köder“ wird ein Skript ausgeführt oder es wird auf eine schädliche Website weitergeleitet.

Welche Bedeutung hat Cybersecurity für Unternehmen?

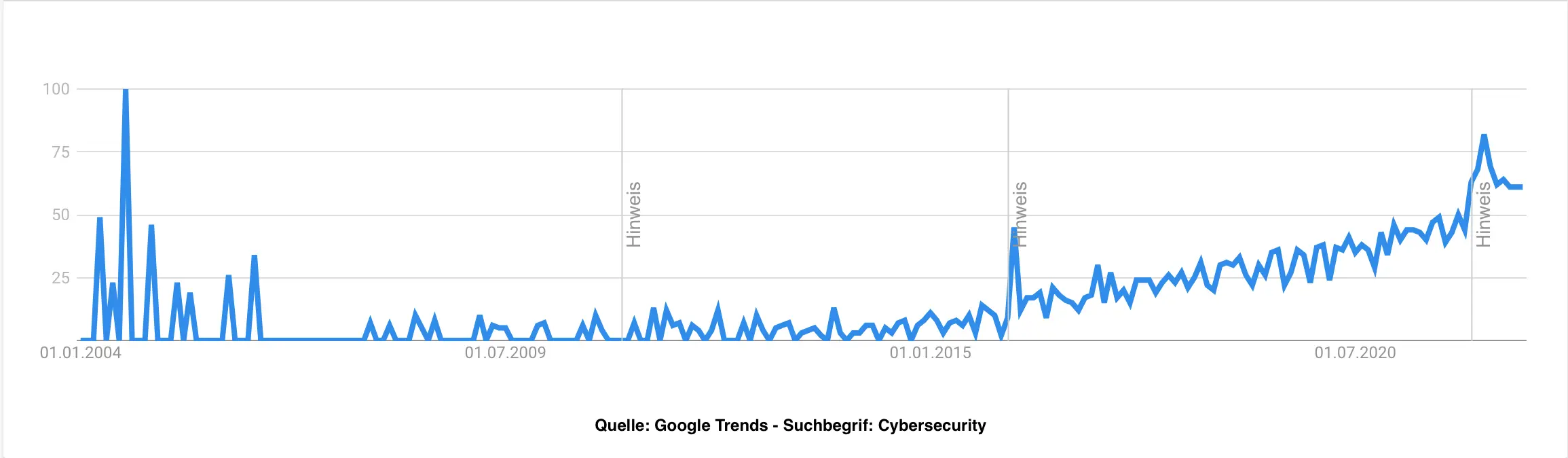

Die Nachfrage nach Cyber-Sicherheitslösungen nimmt in den letzten Jahren kontinuierlich zu. Mit Ausbruch des Krieges in der Ukraine hat diese Nachfrage noch einmal einen abrupten Sprung nach oben gemacht. Hierzulande haben die Cyberangriffe in den letzten Monaten stark zugelegt. Betroffen sind vor allem Kleine- und Mittelständische Unternehmen. Denn hier sind einerseits die finanziellen Anreize hoch, bei erfolgreicher Durchführung einer Cyberattacke – andererseits fehlt vielen Unternehmen das Personal und KnowHow, um sich effektiv vor Cyberangriffen zu schützen.

Was ist der Unterschied zwischen Cybersecurity und IT Sicherheit?

Cybersecurity und IT Sicherheit bedeuten in etwa genau das Gleiche. Der Begriff IT Sicherheit ist ein deutscher Begriff und inzwischen etwas älter, während der Begriff Cybersecurity deutlich moderner ist und international eingesetzt wird.

Es fasst alle Technologien zusammen, die einen dabei unterstützen, sich vor schadhafter Software schadhaften Angriffen aus dem Internet zu schützen.

Welche Herausforderungen birgt die Cybersicherheit?

Die Cyber-Bedrohungslandschaft entwickelt sich stetig weiter. Die digitalen Bedrohungen werden immer komplexer – gleichzeitig nimmt auch die Komplexität der Cybersecurity Lösungen zu.

Entscheidender Knackpunkt für Unternehmen ist die strenge Gesetzeslage beim Thema Datenschutz und Datensicherheit. Inzwischen speichern viele Unternehmen bis zu 100% ihrer Unternehmensdaten in der Cloud. Dadurch entstehen neue Risiken und Gefahrenlagen.

Die Gesetze und Vorgaben schränken die Unternehmen auch bei der der Bekämpfung von Cyberangriffen durchaus ein, da sich viele Mittel außerhalb der gesetzlichen Rahmenlinien befinden. Ein unfaires Spiel, da Cyberkriminelle darauf keine Rücksicht nehmen.

Wurde ein Unternehmen zum Ziel eines Cyberangriffs, kann es sich sogar strafbar machen. Denn die Gesetzgebung sieht vor, dass beim Missbrauch und Diebstahl von Kundendaten, solche Vorfälle innerhalb eines kurzen Zeitraumes einer zuständigen Behörde gemeldet werden müssen. Andernfalls drohen hohe Bußgelder.

Worauf sollte man bei einer Cybersecurity Software achten?

Erst einmal sollte ein Unternehmen genau festlegen, welche Ziele mit der Software erreicht werden sollen. Jedes Unternehmen hat eine andere Ausgangslage, andere Mitarbeiterzahlen, ein ganz eigenes Geschäftsfeld, das mal mehr mal weniger anfällig für Cyberangriffe ist.

Eine hochwertige Software alleine reicht bei weitem nicht aus. Genauso dazu gehört es, im richtigen Moment die richtigen Entscheidungen zu treffen, um Angriffe zu verhindern und die Integrität des Unternehmens-Netzwerkes zu bewahren.

Brauchen Sie Hilfe in Sachen Cybersecurity?

Ein IT-Dienstleister wie jemix hilft Ihnen bei der Einrichtung einer modernen Cybersecurity-Lösung und steht Ihnen als externer Berater und IT-Spezialist zur Verfügung. Vereinbaren Sie noch heute Ihr kostenloses Erstberatungsgespräch!

Haben wir Ihr Interesse geweckt?

Kontaktieren Sie uns.

Kontakt